Вначале надо указать внешний интерфейс - "смотрящий" в интернет,

т.е. подключенный к модему. Настройки интерфейсов определяются в

конфигурационном файле /etc/network/interfaces.

auto lo

iface lo inet loopback

# The primary network interface

allow-hotplug eth0

iface eth0 inet static

address 192.168.1.100

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

allow-hotplug eth3

iface eth3 inet static

address 217.24.---.---

broadcast 217.24.---.---

dns-nameservers 217.24.---.--- 193.---.---.---

gateway 217.---.---.---

netmask 255.255.255.---

network 217.24.---.--- |

Итак, заглянув в настройки /etc/network/interfaces, указываем конфигуратору файрволла, что у нас внешним является интерфейс eth3:

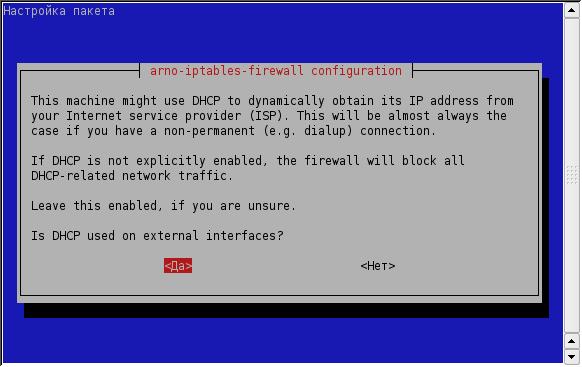

На вопрос, выдается ли нам от провайдера IP-адрес динамически (с помощью протокола DHCP), (в моем случае НЕТ):

Cледует вопрос, какие службы будут предоставлены с нашего компьютера

внешним пользователям интернета. У нас - никакие! Мы не занимаемся

профессиональным веб-хостингом и не предполагаем раздачу информации

вовне. Оставляем строку пустой.

Затем идет вопрос, будем ли мы предоставлять какие-либо службы по протоколу UDP. Тоже нет - и тоже оставляем стрку пустой!

Нужно ли, чтобы нас пинговали из внешнего мира (т.е. проверяли, имеется

ли связь с компьютером, на котором установлен файрволл)? В нашем случае

это вполне допустимо:

На этом настройка для отдельного компьютера, не являющегося шлюзом

локальной сети, будет закончена. Если же мы предполагаем использовать

компьютер как шлюз, нужно ответить еще на несколько вопросов. Указываем

интерфейс, которым шлюз обращен в локальную сеть - в нашем случае это eth0, как явствует из /etc/network/interfaces (в противном случае, для "одинокого" компьютера, оставляем это поле незаполненным):

Далее, на основании данных из /etc/network/interfaces, указываем спецификацию локальной сети, к которой подключен наш компьютер: в данном примере это 192.168.1.0/24

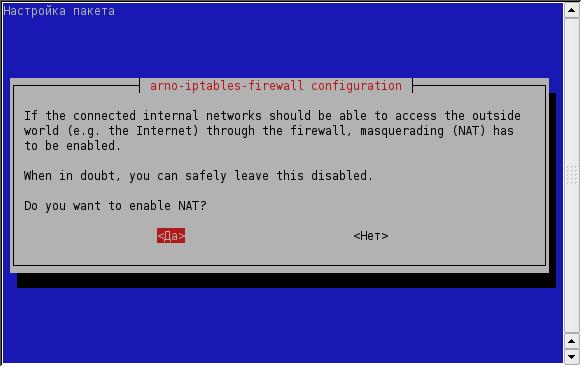

На вопрос позволить ли NAT-трансляцию, т.е. переадресацию траффика из

интернета через шлюз в локальную сеть и обратно, отвечаем "да" - это

является одной из основных наших задач в данном случае:

Тогда встает вопрос: а какой сегмент локальной сети может быть допущен

через переадресацию к внешним сетям? У нас право доступа в интернет

имеют все компьютеры локальной сети; опять указываем значение 192.168.1.0/24

Наконец, подтверждаем свое желание запустить iptables без дополнительной проверки с нашей стороны автоматически сформированных конфигуратором правил для файрволла:

После этого, если все прошло успешно, выдается сообщение, подобное

приведенному ниже. Оно будет появляться теперь при каждой загрузке

компьютера-шлюза и информировать об успешном запуске файрволла:

Arno's Iptables Firewall Script v1.8.8c

-------------------------------------------------------------------------------

Sanity checks passed...OK

Detected IPTABLES module... Loading additional IPTABLES modules:

All IPTABLES modules loaded!

Configuring /proc/.... settings:

Enabling anti-spoof with rp_filter

Enabling SYN-flood protection via SYN-cookies

Disabling the logging of martians

Disabling the acception of ICMP-redirect messages

Setting the max. amount of simultaneous connections to 16384

Enabling protection against source routed packets

Setting default conntrack timeouts

Enabling reduction of the DoS'ing ability

Setting Default TTL=64

Disabling ECN (Explicit Congestion Notification)

Flushing route table

/proc/ setup done...

Flushing rules in the filter table

Setting default (secure) policies

Using loglevel "info" for syslogd

Setting up firewall rules:

-------------------------------------------------------------------------------

Accepting packets from the local loopback device

Enabling setting the maximum packet size via MSS

Enabling mangling TOS

Logging of stealth scans (nmap probes etc.) enabled

Logging of packets with bad TCP-flags enabled

Logging of INVALID packets disabled

Logging of fragmented packets enabled

Logging of access from reserved addresses enabled

Setting up anti-spoof rules

Reading custom IPTABLES rules from /etc/arno-iptables-firewall/custom-rules

Loading (user) plugins

Setting up INPUT policy for the external net (INET):

Logging of explicitly blocked hosts enabled

Logging of denied local output connections enabled

Packets will NOT be checked for private source addresses

Allowing the whole world to send ICMP-requests(ping)

Logging of dropped ICMP-request(ping) packets enabled

Logging of dropped other ICMP packets enabled

Logging of possible stealth scans enabled

Logging of (other) connection attempts to PRIVILEGED TCP ports enabled

Logging of (other) connection attempts to PRIVILEGED UDP ports enabled

Logging of (other) connection attempts to UNPRIVILEGED TCP ports enabled

Logging of (other) connection attempts to UNPRIVILEGED UDP ports enabled

Logging of other IP protocols (non TCP/UDP/ICMP) connection attempts enabled

Logging of ICMP flooding enabled

Applying INET policy to external (INET) interface: eth3 (without an external subnet specified)

Setting up INPUT policy for internal (LAN) interface(s): eth0

Allowing ICMP-requests(ping)

Allowing all (other) protocols

Setting up FORWARD policy for internal (LAN) interface(s): eth0

Logging of denied LAN->INET FORWARD connections enabled

Setting up LAN->INET policy:

Allowing ICMP-requests(ping)

Allowing all (other) protocols

Enabling masquerading(NAT) via external interface(s): eth3

Adding (internal) host(s): 192.168.1.0/24

Security is ENFORCED for external interface(s) in the FORWARD chain

Mar 13 13:46:50 All firewall rules applied.

|

Примечание 1. В большинстве случаев успешный запуск файрволла

происходит уже после первого общения с конфигуратором. Если что-то не

заработало, настоятельно рекомендуется повторить конфигурацию, запустив

вновь конфигуратор с правами суперпользователя:

# dpkg-reconfigure arno-iptables-firewall

Это позволит устранить случайную ошибку, которая могла возникнуть

при ответах на вопросы конфигуратора при первом опыте общения с ним. В

случае, если и это не помогло, можно попробовать вручную подправить

конфигурационный файл программы arno-iptables-firewall, а именно: /etc/arno-iptables-firewall/firewall.conf . Полезным может оказаться посещение домашнего сайта создателя этой программы по адресу: http://rocky.eld.leidenuniv.nl/ . Там содержится весьма содержательное руководство по работе с программой, интересный FAQ и, кроме того, имеется информация о новых версиях программы.

Примечание 2. Не нужно забывать, что ни один файрволл

не может дать 100% гарантии безопасности работы компьютера в интернете.

Однако пренебрегать защитой файрволла нельзя. Надо сделать, все, от нас

зависящее, чтобы затем уповать на милость Божию. "Если Господь не сохранит город, напрасно бодрствует страж" (Пс. 126:1).

Главная

Главная  Каталог статей

Каталог статей Регистрация

Регистрация Вход

Вход